Ciberseguridad y Privacidad para Influencers

En un mundo lleno de riesgos tanto físicos como informáticos, la integridad, disponibilidad y confidencialidad de nuestros datos son uno de los desafíos más críticos. Estos factores no solo impactan nuestra privacidad, sino que también afectan nuestra imagen frente al público. La presente guía se centra específicamente en tips/consejos fundamentales para influencers, aquellos que buscan convertirse en uno o para el público en general.

Contents

- 1 Ciberseguridad y Privacidad para Influencers

- 2 Tips: Ciberseguridad y Privacidad para Influencers

- 2.1 1 – Verificación de Integridad de la Cuenta (filtración de datos).

- 2.2 2 – Uso de Contraseñas Robustas y Únicas

- 2.3 3 – Uso de Autenticación de Doble Factor (2FA) o MFA

- 2.4 4 – Uso de Gestores de Contraseñas

- 2.5 5 – Separación de Cuentas de Correo

- 2.6 6 – Concientización sobre Posibles Riesgos

- 2.7 7 – Restringir Permisos a tus Colaboradores

- 2.8 8 – Cuidado con el Software Pirata

- 2.9 9 – Mantente Actualizado Sobre los Ataques Informáticos

- 2.10 10 – Engagement de Tips de Ciberseguridad para tu Audiencia

- 2.11 11 – Comunicación en Caso de Ataques

- 2.12 12 – Inversión en Legitimidad o Verificación

- 2.13 13 – No Descuides tus Dispositivos

- 2.14 14 – No uses el Wi-Fi o Cargadores Públicos

- 2.15 15 – Responsabilidad y Consistencia

- 2.16 16 – Pregúntale a Alguien del Sector

- 2.17 17 – Recomendación Final

- 3 Resources

- 4 ¡Redes Sociales!

Ciberseguridad y Privacidad para Influencers

La importancia de que los influencers se tomen en serio la seguridad de sus datos radica en varios incidentes del pasado, donde personajes públicos, influencers y empresas han sido víctimas de varios tipos ataques informáticos, en especial la suplantación de identidad. Estos ataques no solo comprometen la credibilidad de la figura pública afectada, sino que también repercuten en la confianza de su audiencia. Es crucial comprender que, aunque la imagen del influencer o personaje público sea el blanco directo de estos ataques, el principal objetivo de los atacantes es el público mismo. Engañar a cuantas personas sea posible, ya sea mediante estafas con criptomonedas o phishing (envío de mensajes falsos que pretenden ser confiables para engañar a los usuarios y obtener datos personales o financieros).

Para evitar caer en estos riesgos, es esencial que los influencers, como figuras con alcance a miles o incluso millones de personas en las redes sociales, asuman la responsabilidad de proteger sus cuentas y datos, ya que actualmente no se trata únicamente de individuos con 50 o 1000 seguidores, sino de personajes que tienen un impacto masivo gracias a la viralidad en las diversas redes sociales.

Tips: Ciberseguridad y Privacidad para Influencers

Si eres un influencer, una figura pública, quieres convertirte en uno o simplemente buscas un mejor control de tus datos, esta guía está diseñada para ti. Incluso si no encajas en estas categorías, compártela con aquellos que puedan beneficiarse de esta información.

1 – Verificación de Integridad de la Cuenta (filtración de datos).

“¿Me han hackeado mi cuenta?”, un término mal dicho, más bien, ¿han sido filtrados mis datos?

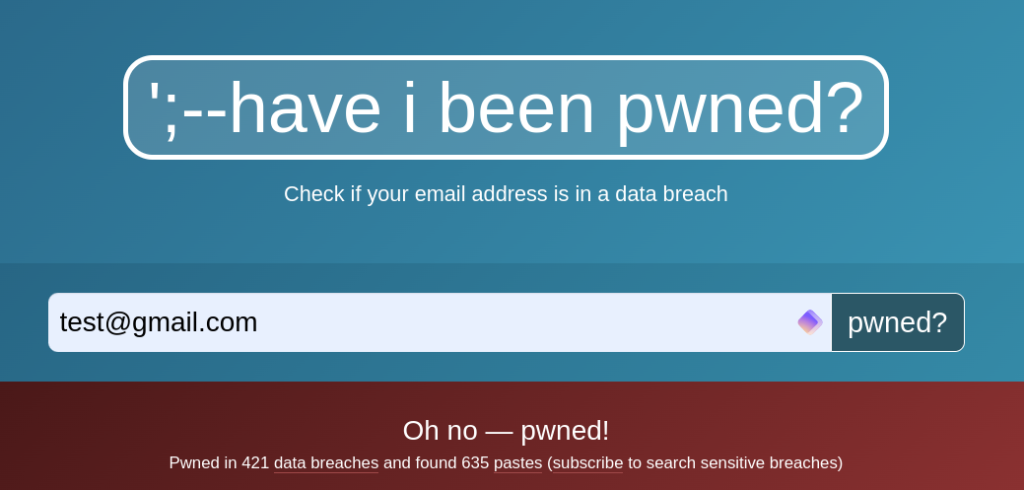

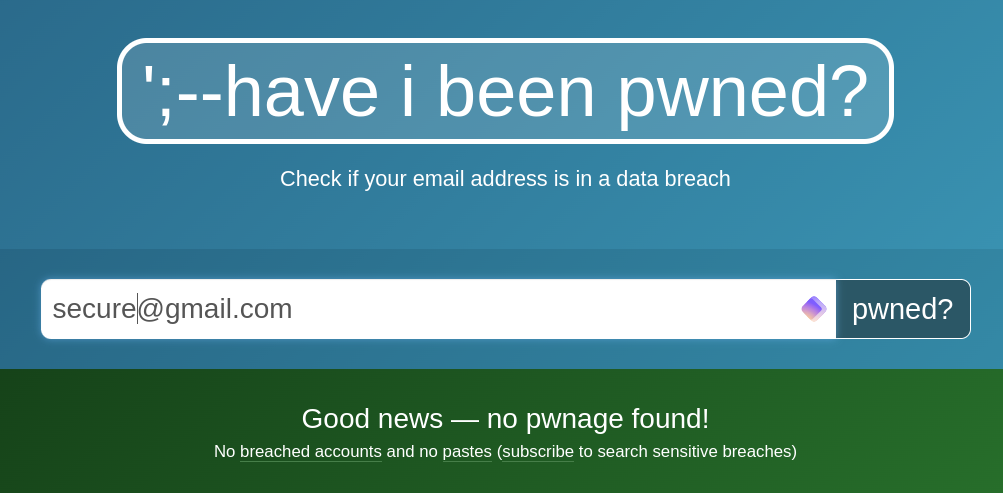

Antes de crear una cuenta o si ya la tienes, verifica que tu correo o teléfono no haya sido comprometido. Puedes usar plataformas como ‘;–have i been pwned para comprobar, es tan fácil como abrir el sitio web y escribir tu correo o incluso tu teléfono móvil.

Verifica si tus datos están expuestos _> https://haveibeenpwned.com/

Ejemplo: [email protected]

Si sale Oh no – Pwned (color rojo), es un mal indicador, quiere decir que en algún momento nuestra cuenta fue filtrada a internet y en algunos casos si seguimos bajando vas a poder ver de que sitios o plataformas fueron extraídos ilegalmente nuestros datos (sea por negligencia de protección de datos de las plataformas, o simplemente porque nada es seguro).

Si sale Good news — no pwnage found! (color verde), es un buen indicador, ¡pero no te confíes, sigue leyendo la guía!

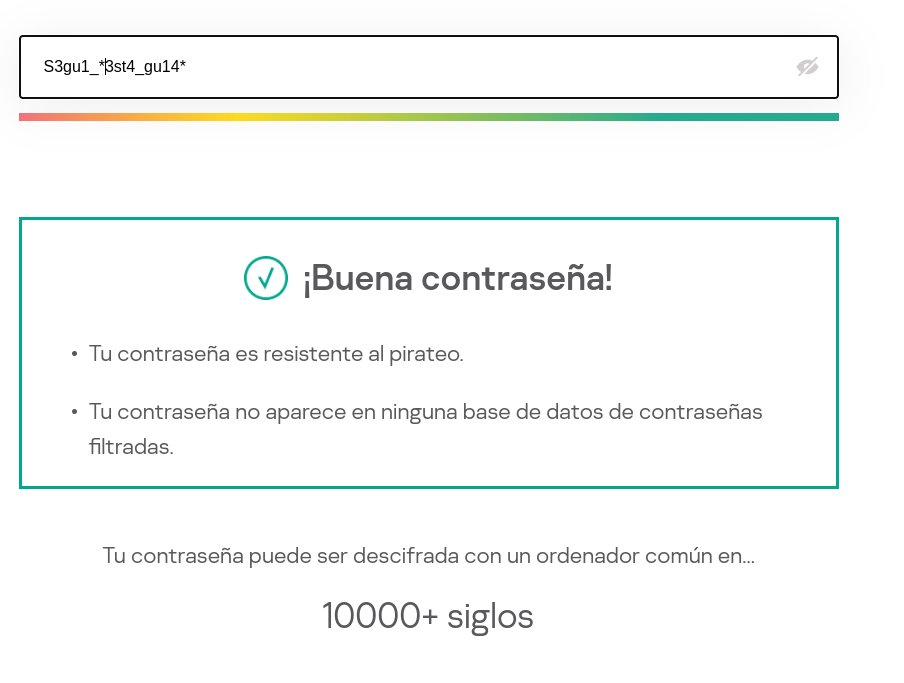

2 – Uso de Contraseñas Robustas y Únicas

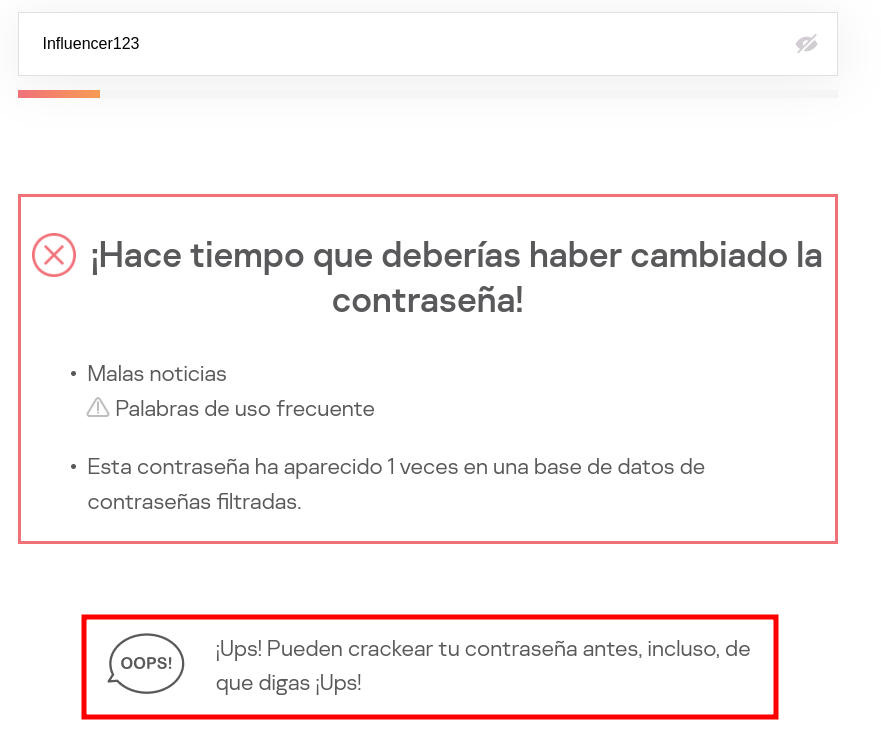

Asegúrate de que tus contraseñas cumplan con las mejores prácticas de seguridad.

Ejemplo: Uso de mayúsculas, minúsculas, símbolos y números.

Contraseña insegura

Contraseña segura (es un ejemplo, no la usen, justo en este momento se ha vuelto insegura por enseñarla).

Esto es un claro ejemplo de que las contraseñas por muy complejas que sean, si son enseñadas a alguien por equivocación o filtradas en internet, dejan de ser seguras.

Por ello también recomiendo que las contraseñas sean únicas para cada sitio o servicio en el que nos registramos.

Herramienta usada para el ejemplo:> https://password.kaspersky.com/es/

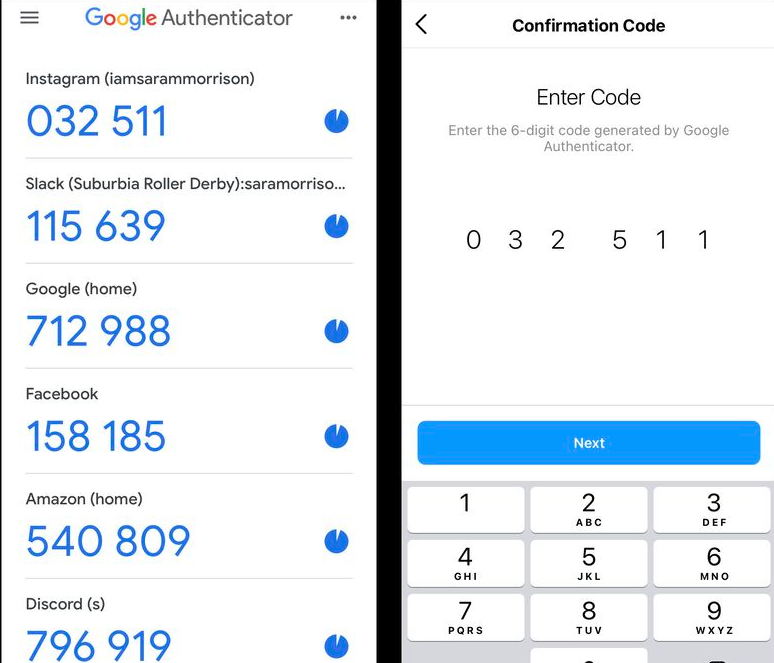

3 – Uso de Autenticación de Doble Factor (2FA) o MFA

No se debe confiar en las contraseñas únicamente para iniciar sesión en una plataforma, por ello es recomendable el uso de métodos extras para protegerte los cuales una vez intentes iniciar sesión te pedirá un código para verificar que eres tú realmente el que está realizando esta acción.

Es recomendable que estos métodos sean exclusivos de aplicaciones creadas para esta función y no de mensajes de voz o verificación por SMS. Algunas aplicaciones más conocidas son: Authy, Google Authenticator, Microsoft Authenticator, entre muchos otros, No nombro todos los existentes para no entrar en detalles técnicos.

Algunas plataformas ya por defecto te piden activar las cuentas mediante estas opciones, pero no todas, así que para configurarlo la mayoría de aplicaciones siguen este patrón: Cuenta, seguridad, opciones de seguridad, activar 2FA o MFA.

Recursos:

- Cómo funciona la autenticación en dos pasos en Facebook – https://es-es.facebook.com/help/148233965247823

- Usar una app para la autenticación en dos pasos en Instagram – https://help.instagram.com/1582474155197965?locale=es_LA

- Cómo activar la Verificación en 2 pasos en Google – https://support.google.com/accounts/answer/185839?hl=es-419&co=GENIE.Platform%3DAndroid

- Activa la verificación en dos pasos en TikTok – https://support.tiktok.com/es/safety-hc/account-and-user-safety/account-safety

- Configurar la autenticación en dos pasos (2FA) en Twitch – https://help.twitch.tv/s/article/two-factor-authentication?language=es

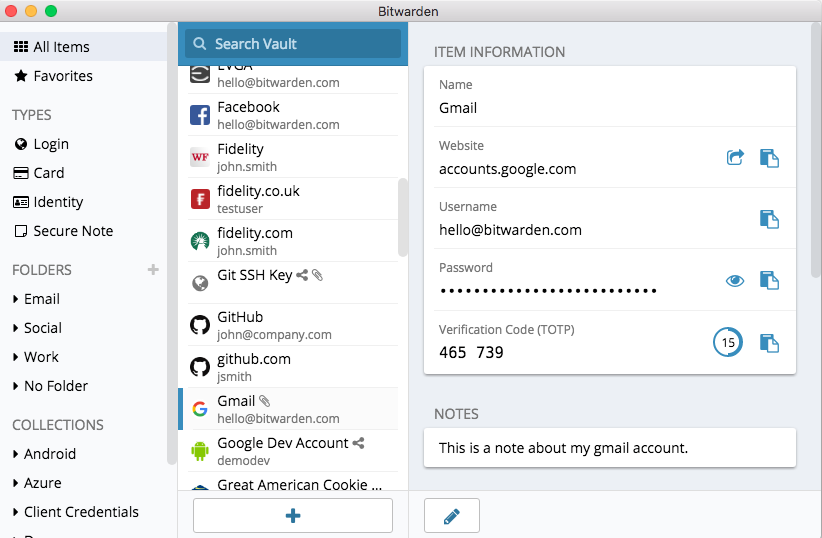

4 – Uso de Gestores de Contraseñas

El uso de gestores de contraseñas es una buena opción a la hora de gestionar este tipo de datos de seguridad, unos de los beneficios son:

- Evitar tener todo registrado en un papel que alguien fácilmente puede encontrar.

- Es un complemento para todas los tips que he nombrado anteriormente.

- Establecer una contraseña segura.

- Gestionar todos los sitios donde tienes tus datos.

- Comprueba si tus cuentas o contraseñas están filtradas en internet.

Los gestores de contraseñas son a elección de cada uno, lo que si no recomiendo es usar gestores de contraseña integrados por defecto en el navegador, me refiero al típico mensaje, quieres guardar tu contraseña en Google para futuro uso, Firefox, entre otros…

Para ello existen las siguientes alternativas (no es patrocinado):

- https://proton.me/pass

- https://bitwarden.com/

- https://www.lastpass.com/es

- https://1password.com/es

- Existen muchos más, con mejor seguridad, sin reporte de incidentes, pero complicaría técnicamente la guía.

5 – Separación de Cuentas de Correo

Es aconsejable separar las cuentas de correo debido a que en cualquier momento pueden filtrarse tus datos por parte de un servicio en el que estés registrado o te roben tus contraseñas, esto ayudaría a que la cuenta robada solo funcione para un servicio en específico y no para todos dependiendo del uso que le des a cada una, ejemplo: para redes sociales, bancos y educación. Aunque puede ser complicado, el tiempo invertido será insignificante comparado con el tiempo necesario para recuperarte si eres victima un robo de datos.

Ejemplo:

- Caso 1: Facebook = [email protected] – TikTok = [email protected]

- Caso 2: Redes Sociales = [email protected] – Personal = [email protected]

6 – Concientización sobre Posibles Riesgos

Al ser un influencer, estarás expuesto a diversos tipos de ataques. Desconfía de todo tipo de mensajes u ofertas de trabajo tentadoras, ya que podrían incluir archivos o software maliciosos.

- Ejemplo 1: El típico mail que te llega con una oferta informándote que les gusta mucho tu marca personal y que quisiera que colaboras con ellos, en este caso te pedirán que descargues un archivo PDF/Word con la oferta o el software que quieren que pruebes. Con esto no solo obtendrían acceso a tus cuentas, sino a tus dispositivos.

- Ejemplo 2: Felicitaciones has sido elegido por toda la comunidad para los premios Super Influencer por favor envíanos tus datos… (Luego te harán pagar por algunos tarifas y adicional roban tus datos privados).

7 – Restringir Permisos a tus Colaboradores

En algunas ocasiones por falta de tiempo, por ahorrarnos trabajos técnicos o creativos, le otorgamos permisos sobre nuestras cuentas a colaboradores, amigos o familia.

Este tipo de permisos tenemos que revisarlo muy bien, ya que algunas de estas personas pueden estar siendo víctimas de un ciberataque desde hace mucho sin darse cuenta, o puede que le den cero importancia a la seguridad.

Por eso, antes de darle permiso sobre nuestras cuentas, verifica con ellos que se preocupen por estos temas, no tiene que ser un experto, solo cumplir con requisitos mínimos que he ido nombrando en toda la guía y si es posible que realicen la parte creativa, técnica y tú te encargas de publicar o gestionar tu propio contenido.

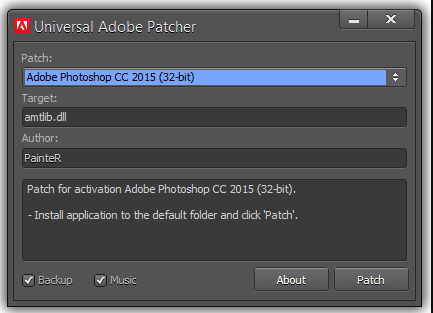

8 – Cuidado con el Software Pirata

Muchos creadores de contenido, al principio de su carrera o incluso hoy en día con millones de seguidores, hacen uso de software pirata, esto porque para la edición de videos, audio o imágenes tienden a usar herramientas populares como Adobe u otras herramientas que su licenciamiento son bastante costosas, o incluso el mismo Windows. Para ello recurren a instalar o contratan a alguien para que les instale software pirata (con conocimiento o desconocimiento), el cual en su 99.99%, digo 101% contienen bicho o virus.

Recomendación: Paga licenciamiento si te encargas de la edición.

9 – Mantente Actualizado Sobre los Ataques Informáticos

Mantenerte al día sobre los nuevos métodos que usan los ciberdelincuentes para atacar empresas, cuentas o personajes públicos es una tarea compleja, pero para ello en las mismas redes sociales alguien que se dedique a la ciberseguridad estará al día y te lo resumirá, así que sigue a algún influencer para que estés medianamente al día (Los influencers no remplazan un medio oficial de noticias de ciberseguridad).

10 – Engagement de Tips de Ciberseguridad para tu Audiencia

Si bien no es tu nicho de mercado, lo mínimo que deberías hacer, para protegerte a ti y a tu público de posibles estafas o ciberataques, es informar o dar pequeños tips a tu audiencia, sobre:

- Los riesgos del robo de identidad.

- Asegurarse que un mensaje es realmente tuyo.

- Asegurarse de que comprendan como se conforma tu perfil, como se escribe correctamente tu nombre de usuario, que no tienes otros nombres de usuario en la misma plataforma.

- Asegurarse de que entiendan que tu no le vas a enviar un mensaje por privado pidiendo datos, fotos, dinero o ofreciendo trabajo.

Al igual que informar y solicitar a tu público que te ayuden a reportar una cuenta falsa en caso de que la identifiques o que ellos la identifiquen.

11 – Comunicación en Caso de Ataques

En caso de un ciberataque, comunícalo a otro influencer de confianza. La difusión de la noticia por parte de tus colegas puede ayudar a contener el impacto y proteger a tu audiencia. En algunas ocasiones puede ocurrir que te roben los datos y no puedas ingresar a la plataforma para comunicarlo directamente, para ello es necesario que verifiques con alguien más con el que compartas público y que te ayude a difundir lo ocurrido.

12 – Inversión en Legitimidad o Verificación

Si generas ingresos mediante tu perfil, invierte en tu legitimidad o verificación. Adquiere suscripciones en plataformas como Instagram, Facebook, X, entre otras, que otorgan insignias de verificación. Además, procura que las empresas para las en cuáles eres creador de contenido verifiquen tu identidad, esto te ayudara a apagar el fuego mucho más rápido en caso de robo de la cuenta, ya que este tipo de verificación tiene un beneficio adicional que te ayuda a gestionar, protegerte y a establecer contacto mucho más eficiente.

13 – No Descuides tus Dispositivos

Es importante que no descuides tus dispositivos en ningún tipo de casos.

Ejemplo: Si tienes visitas, si vas a un café, un coworking u otro sitio, no dejes tus dispositivos desbloqueados durante tu ausencia y si es posible cárgalos contigo, en algunos casos es posible infectar u obtener datos de un dispositivo en cuestión de minutos o incluso segundos, así que es tu responsabilidad cuidar de ellos.

14 – No uses el Wi-Fi o Cargadores Públicos

En muchas ocasiones, por la misma naturaleza de ser un influencer, requieres desplazarte o viajar grandes distancias, en las cuales probablemente no tengas conexión a internet, datos o tu batería se te quede agote, para ello existen los Wi-Fi o cargadores públicos en aeropuertos o estaciones, lo recomendable es no usarlos, ya que alguien puede estar entre medias viendo todo el tráfico o consultas que un usuario realiza e incluso robando tus datos, lo mismo ocurre con los cargadores públicos, que puede que tengan un tipo de ataque especializado para robarte los datos mediante conexión al puerto de carga.

Es recomendable antes de realizar un viaje planear muy bien si tienes cobertura o no, llevar un PowerBank extra o contratar un e-SIM para que tengas datos o internet donde viajas, también existen algunos dispositivos o Software que te ayudan a prevenir estos tipos de ataques como VPN’s y para la batería existen los Adaptadores de solo carga, pero no es lo más recomendable.

15 – Responsabilidad y Consistencia

Cumple con los consejos o tips de manera constante, ya que la ciberseguridad es un desafío continuo y personal. Las empresas son atacadas a diario, y tus cuentas podrían estar involucradas sin que lo sepas.

Estos tips requieren de tiempo y algunos se tornan un poco complejos, pero te van a ahorrar mucho más tiempo a futuro.

16 – Pregúntale a Alguien del Sector

Mantén contacto con alguien que tenga conocimientos en ciberseguridad, esto te servirá para obtener asesoramiento en el caso de que requieras comunicar alguno de estos temas a tu público y que tengas certeza de que lo que hablas está bien orientado, por casos de duda que en algún momento te llegue una oferta, que dudes de un mensaje o que sufras alguno de estos ataques, en las mismas redes sociales habrá alguien que conozca del tema y te eche una mano.

17 – Recomendación Final

Estos consejos no garantizan una protección absoluta, ya que la ciberseguridad es algo que va cambiando a diario, los ciberdelincuentes no descansan. Sin embargo, al seguir estos tips, puedes reducir tu superficie personal de ataque.

Estaré actualizado para añadir nuevos tips de manera constante y hacerlos aún más efectivos.

Resources

- Foto de Ivan Samkov: https://www.pexels.com/es-es/foto/persona-sentado-mirando-sonriente-7676504/